Juntando o quebra cabeças e entendendo a anatomia

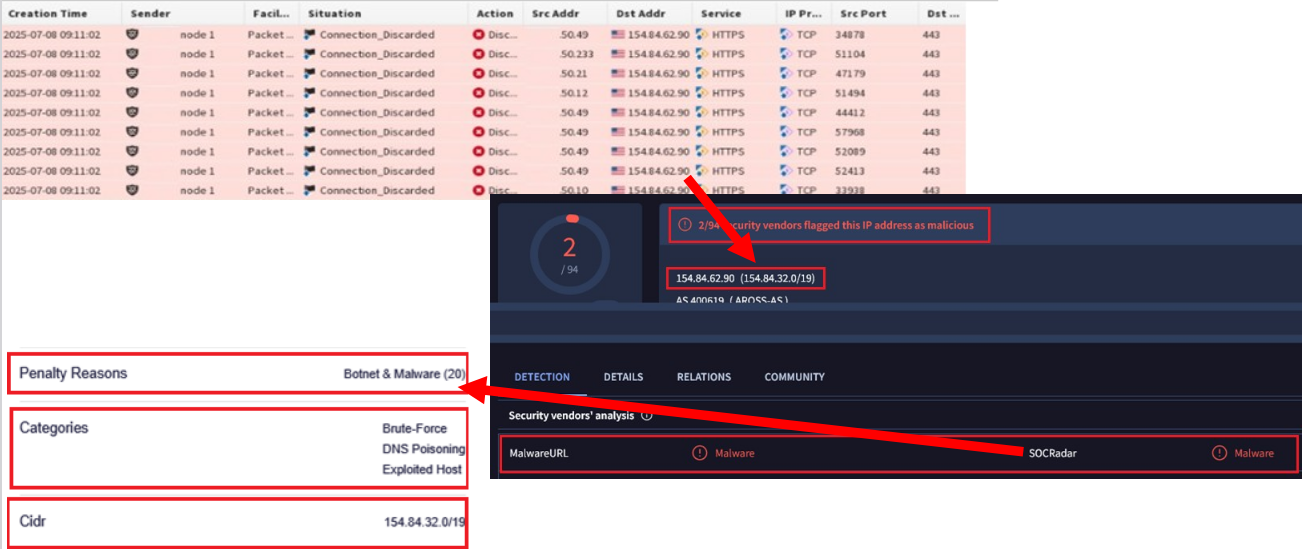

Cruzamento do endereço IP suspeito, identificado como maior gerador de conexões, com as informações de inteligência da plataforma https://virustotal.com e o desenvolvimento de pensamento analítico sobre os ativos que compõe o cenário.

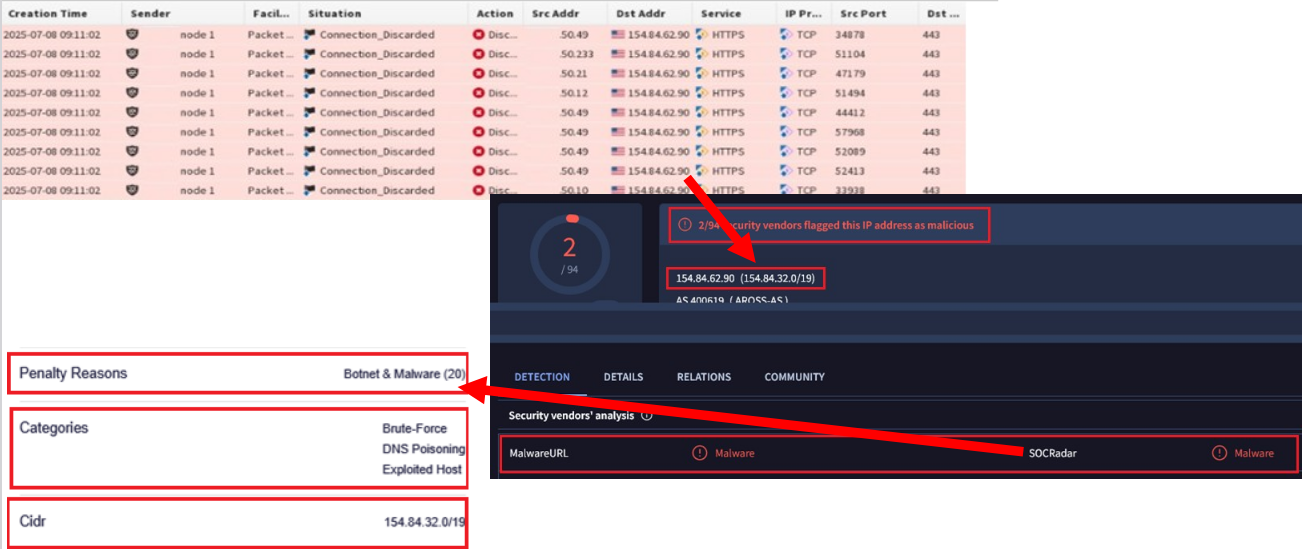

Análise de reputação do endereço IP identificado:

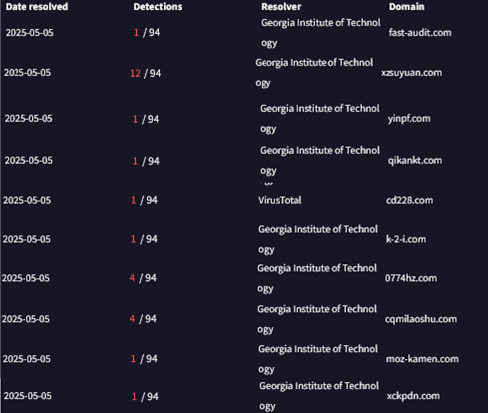

VirusTotal confirmou a ligação da reputação desse CIDR do endereços IP com casos de malware, incluindo domínio maliciosos que estes IPs já foram vinculados, e através de informações indexadas em uma terceira plataforma de inteligência, apontada nos indicadores, que ao ser consultada detalhou ainda mais, como sendo um "malware" ligado a uma "Botnet".

Que tipo de dispositivo da rede originou tais requisições e quais as características sistêmicas desse dispositivo?

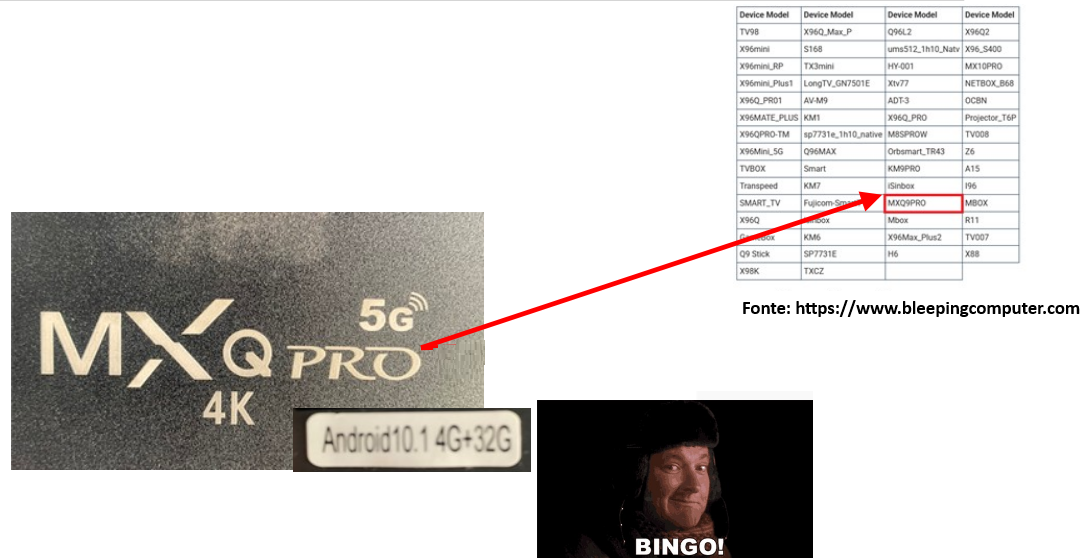

Dispositivo identificado, conforme a gestão de ativos, incluindo sua localização, como uma TvBox MXQ-PRO 4K, confirmado de forma presencial e visual. O dispositivo possui sistema operacional Android na versão 10.1.

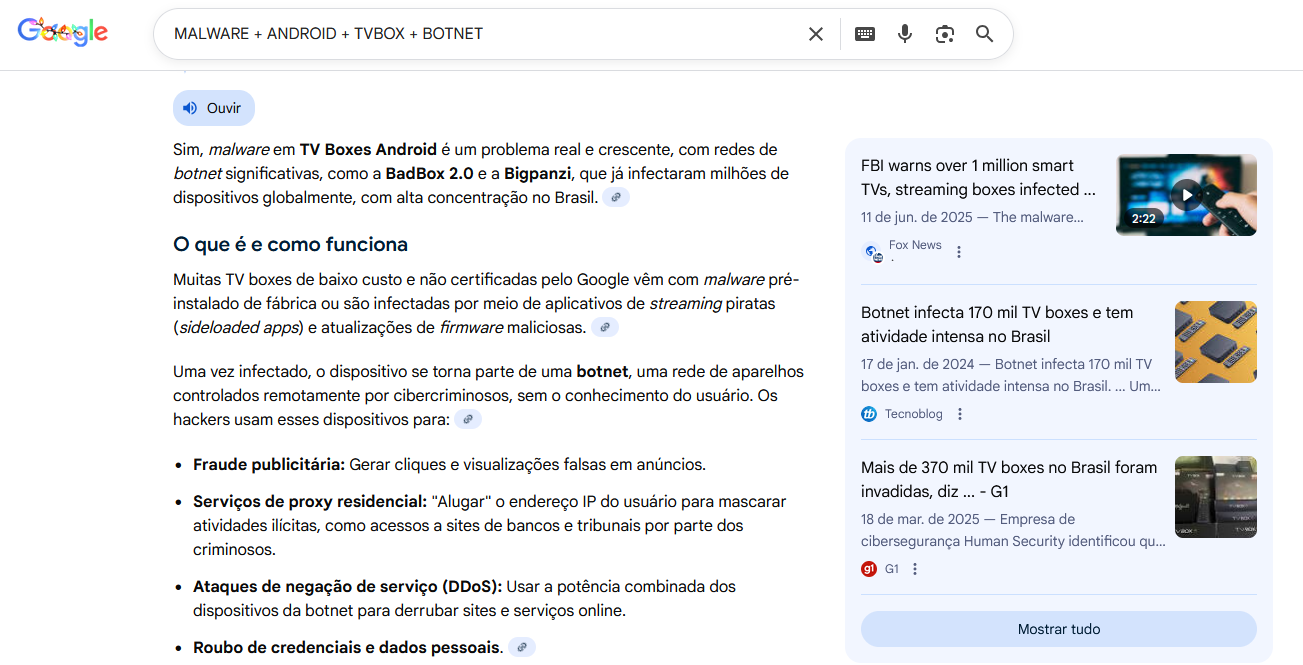

Com o conjunto de informações que temos até aqui, existe algo em fontes abertas que pode refinar ainda mais nossa detecção?

Recapitulando através de palavras-chave, quais as informações que temos até aqui?

MALWARE + ANDROID + TVBOX + BOTNET

O que podemos fazer com estas palavras-chave? Busca em fontes abertas na internet, como por exemplo o próprio buscado do Google, e.... INFORMAÇÕES VALIOSAS!

Com as informações obtidas em fontes abertas, foi possível identificar precisamente que o modelo da TvBox que estamos analisando, e confirmar que ele possui ligação com a Botnet "ANDROID BADBOX 2.0", pois pertencia a um grupo de dispositivos sabidamente comprometidos, com estudo detalhado por pesquisadores de segurança da informação:

https://www.humansecurity.com/learn/blog/satori-threat-intelligence-disruption-badbox-2-0/

Como este dispositivo pode operar de maneira maliciosa para comprometer a infraestrutura onde estava inserido?

-

Indicadores de RECONHECIMENTO do ambiente detectados:

-

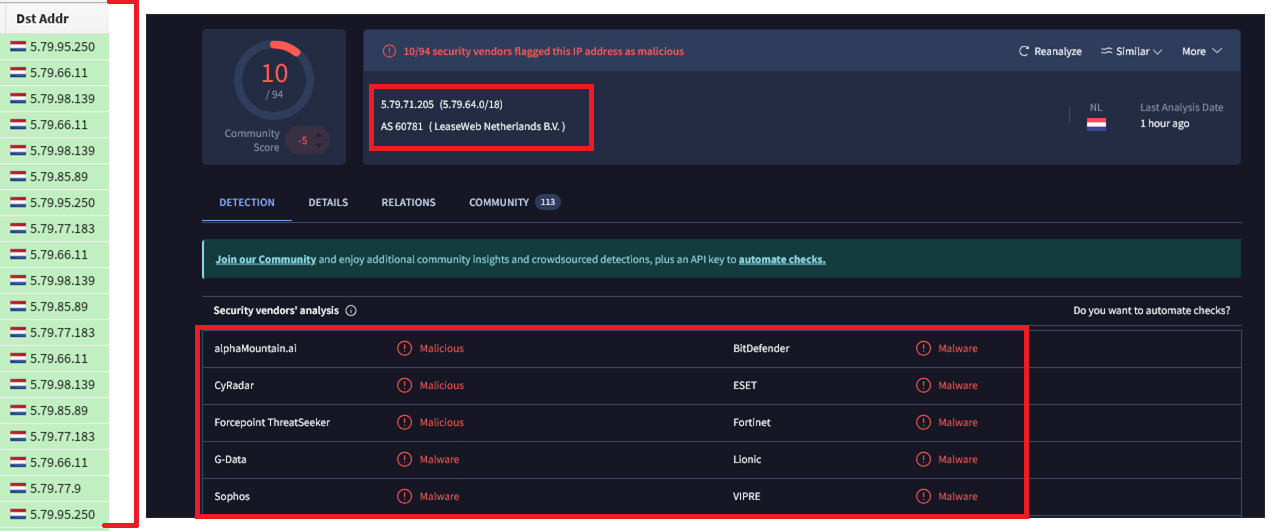

Indicadores de EVASÃO de defesas detectados:

- Durante a detecção e contenção, pode haver a alteração dos Indicadores de Comprometimento (IoC) de rede que identiicam o servidor de Comando e controle do Malware (Ip, geolocalização, ASN, Domínios, etc), como no exemplo abaixo, mas não se limitando apenas a estes:

- DE:

- DE:

- Durante a detecção e contenção, pode haver a alteração dos Indicadores de Comprometimento (IoC) de rede que identiicam o servidor de Comando e controle do Malware (Ip, geolocalização, ASN, Domínios, etc), como no exemplo abaixo, mas não se limitando apenas a estes:

-

- PARA:

- PARA:

-

- Uso de um único dispositivo, com permissionamento excessivo, para se deslocar lateralmente na rede interna, utilizando protocolos autorizados para não levantar suspeitas.

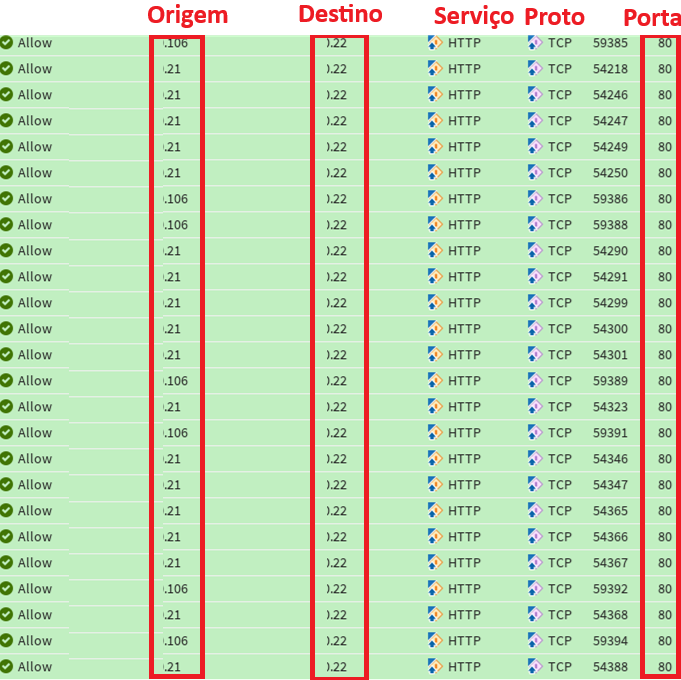

- Dispositivos TvBox podem ser conectadas a um servidor de conteúdo para apresentação de propagandas ou conteúdos internos, nesse cenário, os dispositivos comprometidos, mantém o envio das requisições ao servidor desse serviço que originalmente teriam permissão, mascarando o tráfego, porém, se comparado com o tráfego legítimo, tem quantidades anormais de conexões.

- Este host interno (servidor de conteúdo), teria um cenário de vulnerabilidades em aplicações, serviços e permissões excessivas de acessos à rede privilegiada, que permitiriam aos dispositivos maliciosos executar comandos através dele e a partir daí analisar e comprometer outros dispositivos da infraestrutura em outras redes (técnica de pivoting).

Porém,Emaquimaiseleumareforça as técnicasação de evasão,evitandoo malware evitaria o tráfego entre vlans que seriam inspecionados pelo firewall e comprometeriaapenasserviços da mesma vlan onde está inserido.

- Uso de um único dispositivo, com permissionamento excessivo, para se deslocar lateralmente na rede interna, utilizando protocolos autorizados para não levantar suspeitas.

-

Indicadores de COMPROMETIMENTO do ambiente detectados:

- Hosts que estiverem dentro da mesma