Juntando o quebra cabeças e entendendo a anatomia

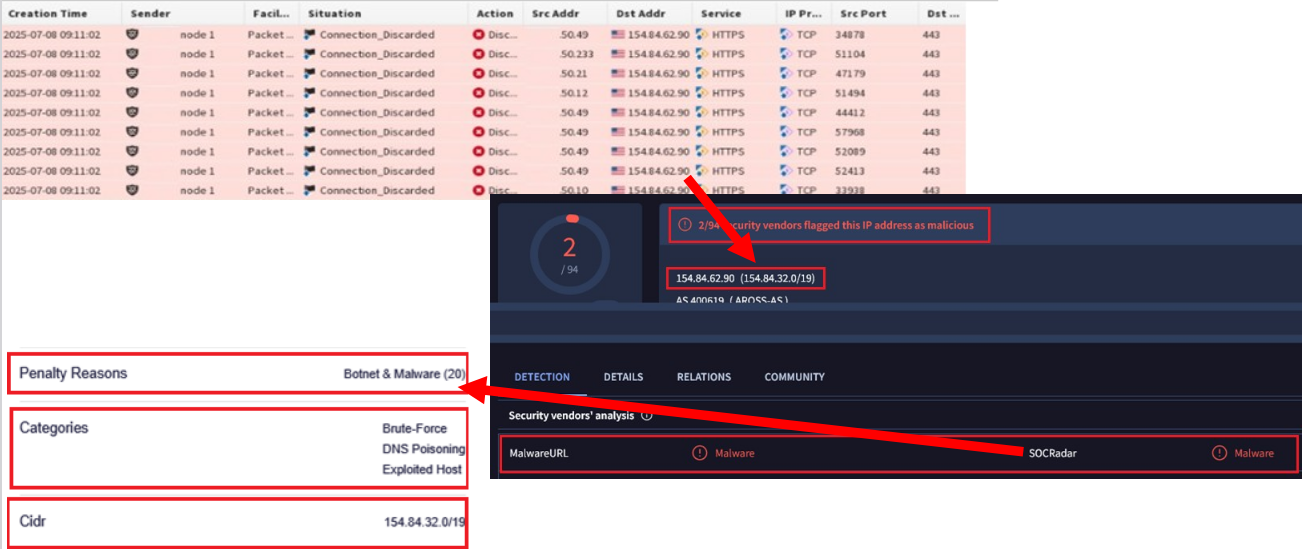

Cruzamento do endereço IP suspeito, identificado como maior gerador de conexões, com as informações de inteligência da plataforma https://virustotal.com e o desenvolvimento de pensamento analítico sobre os ativos que compõe o cenário.

Análise de reputação do endereço IP identificado:

VirusTotal confirmou a ligação da reputação desse CIDR do endereços IP com casos de malware, através de inormações indexadas em uma terceira plataforma de inteligência, apontada nos indicadores, que ao ser consultada detalhou ainda mais, como sendo um "malware" ligado a uma "Botnet".

Que tipo de dispositivo da rede originou tais requisições e quais as características sistêmicas desse dispositivo?

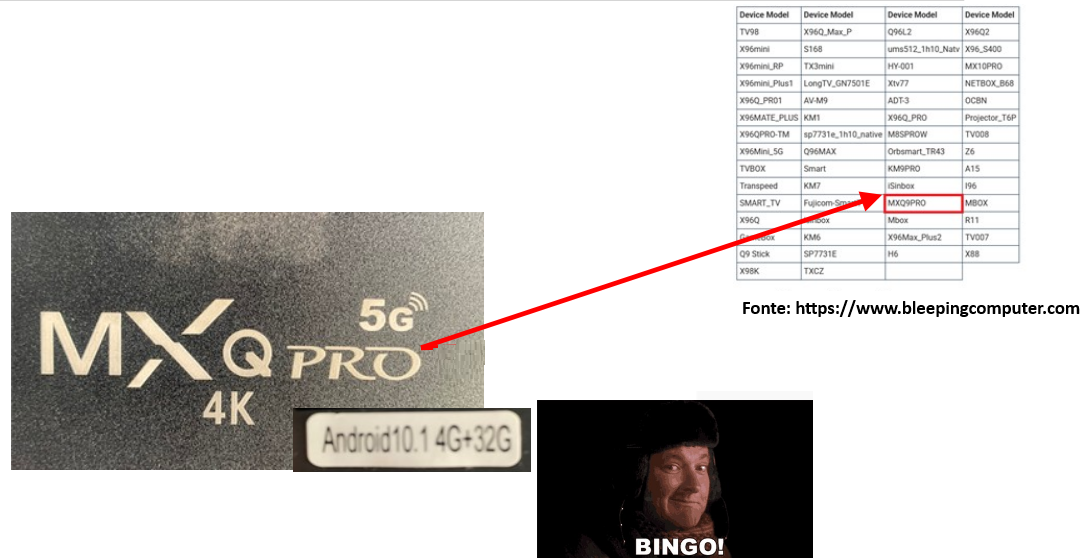

Dispositivo identificado, conforme a gestão de ativos, incluindo sua localização, como uma TvBox MXQ-PRO 4K, confirmado de forma presencial e visual. O dispositivo possui sistema operacional Android na versão 10.1.

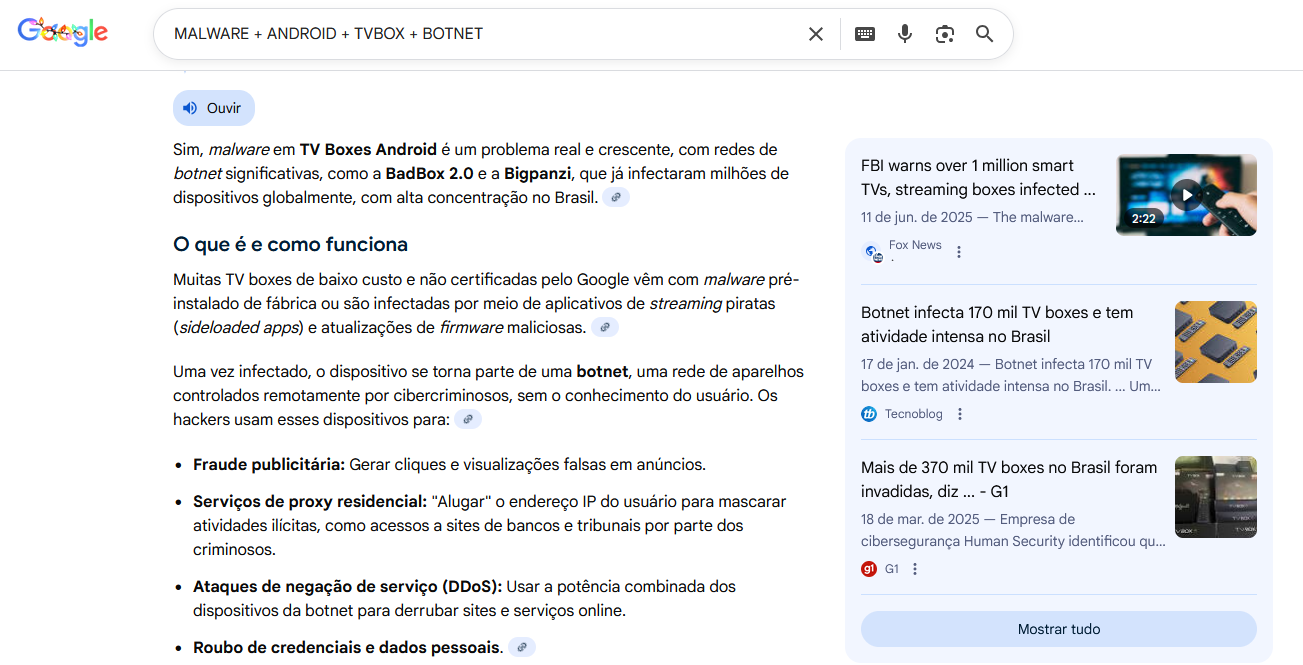

Com o conjunto de informações que temos até aqui, existe algo em fontes abertas que pode refinar ainda mais nossa detecção?

Recapitulando através de palavras-chave, quais as informações que temos até aqui?

MALWARE + ANDROID + TVBOX + BOTNET

O que podemos fazer com estas palavras-chave? Busca em fontes abertas na internet, como por exemplo o próprio buscado do Google, e.... INFORMAÇÕES VALIOSAS!

Com as informações obtidas em fontes abertas, foi possível identificar precisamente que o modelo da TvBox que estamos analisando, e confirmar que ele possui ligação com a Botnet "ANDROID BADBOX 2.0", pois pertencia a um grupo de dispositivos sabidamente comprometidos, com estudo detalhado por pesquisadores de segurança da informação:

https://www.humansecurity.com/learn/blog/satori-threat-intelligence-disruption-badbox-2-0/

Como este dispositivo pode operar de maneira maliciosa para comprometer a infraestrutura onde estava inserido?

- Reconhecimento

- Evasão

- Comprometimento