Aprendizados e recomendações

Para a prevenção e contenção, MICROSEGMENTAÇÃO! É A REGRA PARA VLANS- PRIVILÉGIO MÍNIMO;

- Os acessos entre vlans devem ter privilégios mínimos, informar apenas a VLAN e definir o acesso como ANY, libera o acesso a todo e qualquer serviços e host daquela VLAN para outra;

- Defina especificamente a Origem (Ip ou grupo pequeno - evite definir uma VLAN) + Serviço + Porta + Protocolo + Destino (Ip ou grupo pequeno - evite definir uma VLAN) exatos;

ATENÇÃO TAMBÉM AO CONCEITO DE REGRAS IDA E VOLTA.

Seu firewall é STATEFUL! (armazena o estado de uma sessão/conexão).

Se ele permitiu originar uma conexão, ele já sabe que terá volta.

A cada regra, sempre faça as seguintes perguntas (elas te salvam):

Preciso de toda essa vlan como origem de tráfego ou apenas algun(s) host(s) dela?

Este host ou esta vlan de origem, precisa acessar todos os hosts ou todas aquelas vlans de destino?

Quais serviços essenciais que a origem precisam acessar no destino?!

USO DE NGFW em redes (FIREWALL DE PRÓXIMA GERAÇÃO)

● Inspeção profunda de pacotes (DPI);

● Reconhecimento de aplicativos – Mediante a aquisição de

licenças, são atualizadas pelo fornecedor;

● Sistema de Prevenção de Intrusão (IPS);

● Integração com inteligência contra ameaças (categorias

de tráfego, ips, urls, assinaturas, padrões) – Mediante a

aquisição de licenças, são atualizadas pelo fornecedor;

● Detecção e prevenção de malware – Mediante a aquisição de

licenças, são atualizadas pelo fornecedor;

● Detecção e prevenção comportamental de tráfego –

Mediante a aquisição de licenças, são atualizadas pelo fornecedor;

● Proteção contra ameaças avançadas – Mediante a aquisição

de licenças, são atualizadas pelo fornecedor;

Manter atualizados serviços, sistemas, plataformas e appliances internos.

NÃO utilização de dispositivos não-homologados pela ANATEL em redes

institucionais. (Faça experimentos educacionais em redes isoladas, sem

conexão com redes institucionais e sem conexão com a internet).

Sempre monitore a saúde da sua rede, consumo de recursos, consumo de

banda, logs do firewall de borda. Monitoramento simples e diário da

saúde da sua rede, trará excelentes resultados. (top ips de saída, top ip de

entrada, consumo de recursos do firewall, revisão periódica das regras, teste

entre vlans).

Sempre faça o inventário e a gestão dos seus ativos! Rapidez na resposta

e informações precisas sob pressão.

Quando for notificado por algum órgão ou entidade, seja por malware ou vulnerabilidades, investigue a

causa RAIZ e verifique qual o ativo que é a origem do alerta!

Ao efetuar bloqueios de endereços malicioso, faça na horizontal (entrada

e saída) e na vertical (entre vlans internas). DICA: Tenha uma regra de

pânico para estes momentos (regra já criada para fazer isso, com lista de IPs, bastando apenas incluí-los), fácil e rápida.

Mantenha as licenças atualizadas no seu firewall de borda

(equipes do fornecedor do appliance trabalhando por você) e de suas soluções de segurança.

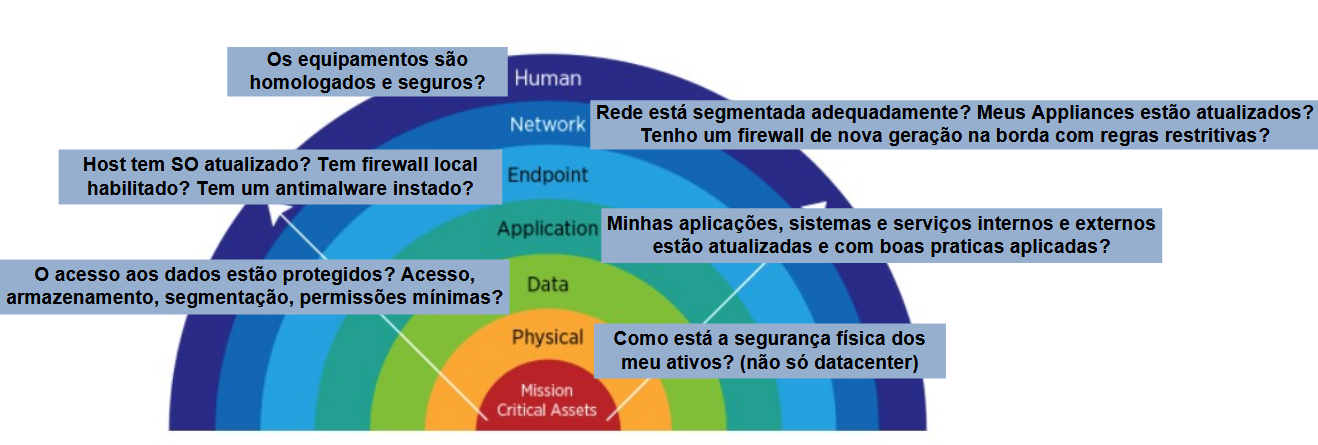

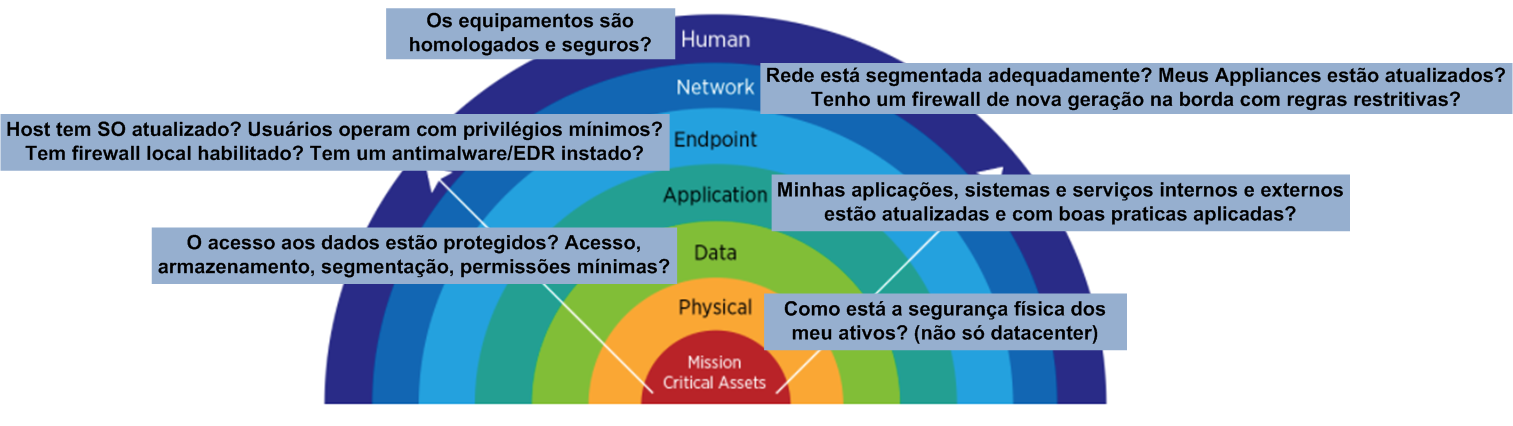

Segurança cibernética deve ser pensada em camadascamadas!